RSA - DSA - ECC暗号化アルゴリズムの比較

公開鍵暗号方式は、メッセージを暗号化するためのPublic Keyと、メッセージを復号化するためのPrivate Keyの2つの鍵を作るために数学を使います。

これにより、意図した受信者だけがメッセージを読むことができるようになる。使用される主なアルゴリズムはRSA、DSA、ECCで、それぞれ性能、速度、セキュリティにおいて優れている。

RSAは最も古く、その強さで知られている。ECCはより小さな鍵でより優れたセキュリティを提供するため、処理能力の限られた機器に適している。米国連邦政府がサポートしているDSAは、メッセージの署名と検証に効果的である。これらの暗号方式は、安全なウェブ閲覧やその他のデジタルID用途のデジタル証明書をサポートしている。量子コンピューティングの進歩に伴い、将来的にセキュリティを維持するための新しいポスト量子アルゴリズムが開発されている。

RSA、DSA、ECC は、PKI(Public Key Infrastructure)において鍵を作成するための主要な暗号化アルゴリズムである。PKIは、オンライン・コミュニケーションやネットワーキングにおけるアイデンティティとセキュリティの管理に役立つ。PKI の背後にある重要な技術は公開鍵暗号方式であり、公開鍵と秘密鍵という 2 つの関連鍵を使用する。

これらの鍵は、メッセージの暗号化と復号化のために連携する。この方式は非対称暗号化と呼ばれる。対称暗号化とは異なり、1つの鍵を両方の処理に使用する。

非対称暗号化の利点は、Public Keyはオープンに共有でき、Private Keyはユーザーのデバイスに安全に保管されることです。このセットアップは、対称暗号化と比較してより優れたセキュリティを提供します。

公開鍵暗号方式が暗号化に依存する仕組み

公開鍵暗号方式は、数学的アルゴリズムを使って鍵を作成します。Public Keyはメッセージの暗号化に使われる一連の乱数である。メッセージの宛先となる人物だけが、Private Key(秘密鍵)を使って暗号を解き、メッセージを読むことができます。

Public Keyは、ブルートフォース攻撃を防ぐため、Private Keyとリンクする複雑なアルゴリズムで作られている。公開鍵のサイズはビット単位で表され、その安全性に影響する。例えば、SSL Certificate、デジタル署名、各種デジタル証明書では、2048ビットのRSA鍵が一般的に使用されている。この鍵のサイズは、ハッカーを阻止するのに十分なセキュリティを提供します。CA/ブラウザ・フォーラムのような組織は、鍵サイズの最低基準を定めている。

Public Key Infrastructure (PKI)は、ウェブサイト、モバイルアプリ、オンラインドキュメント、コネクテッドデバイスを使用する際によく遭遇するデジタル証明書を可能にします。PKIのよく知られた応用例として、X.509ベースのTLS(Transport Layer Security)とSSL(Secure Socket Layer)があり、これは安全なウェブ閲覧のためのHTTPSプロトコルの基盤を形成している。

デジタル証明書は、アプリケーション・コード署名、デジタル署名、およびデジタル・アイデンティティとセキュリティの他の側面にも使用される。

RSA - DSA - ECC アルゴリズム

RSA(Rivest-Shamir-Adleman) 、DSA(Digital Signature Algorithm)、ECC(Elliptic Curve Cryptography)。

RSAアルゴリズムは、1977年にロン・リベスト、アディ・シャミア、レナード・アドルマンによって考案されたもので、大きな素数の因数分解の難しさを利用している。これは、Public Key / Private Keyシステムを最初に実装したものである。今日のRSAの一般的な鍵長は2048ビットである。

ECCは楕円曲線の数学に基づいており、RSAやDSAと同様のセキュリティを提供するが、鍵はより短い。3つのアルゴリズムの中で最も新しい。1999年に楕円曲線デジタル署名アルゴリズム(ECDSA)が認定され、2001年には楕円曲線暗号を用いた鍵合意および鍵転送が認定された。ECCはFIPSによって認定され、国家安全保障局(NSA)によってサポートされている。

DSAはRSAとは異なる方法でPublic KeyとPrivate Keyを生成し、モジュラー指数法と離散対数問題に依存している。同じサイズの鍵でRSAと同様のセキュリティ・レベルを提供する。DSAは1991年にアメリカ国立標準技術研究所(NIST)によって導入され、1993年に正式な標準となった。

複数の暗号化アルゴリズムを一緒に使うことができる。例えば、Apache サーバは RSA と DSA の両方の鍵を管理することができます。この方法はセキュリティを向上させます。

ECC 暗号化強度の比較

ECCとRSA / DSAの主な違いは、ECCが同じ鍵長でより強力なセキュリティを提供することです。ECC鍵は、同じサイズのRSA鍵やDSA鍵よりも安全である。

| 対称鍵のサイズ(ビット) | RSA鍵のサイズ(ビット) | ECC鍵のサイズ(ビット) |

| 80 | 1024 | 160 |

| 112 | 2048 | 224 |

| 128 | 3072 | 256 |

| 192 | 7680 | 384 |

| 256 | 15360 | 521 |

ECCは、はるかに小さな鍵サイズ(およそ10倍)で同様の暗号強度を可能にする。例えば、112ビットの共通鍵の暗号力に匹敵するためには、RSAの2048ビットの鍵が必要だが、ECCの鍵は224ビットで済む。

このように短い鍵は、データの暗号化と復号化に必要な処理能力が少なくて済む。このため、ECCはモバイル機器やモノのインターネットなど、計算能力が限られているアプリケーションに理想的だ。

ECCが広く使われてこなかった理由

RSAは最も一般的な暗号化方式だが、ECCの知名度も上がってきている。RSAの方が長く使われているため有利だ。しかし、人によってはECCを避ける理由もある:

- 学習曲線:ECCはRSAに比べて理解し採用するのが難しい。この複雑さがミスにつながり、サイバーセキュリティに害を及ぼす可能性がある。

- セキュリティ・リスク:ECCはサイド・チャネル攻撃のリスクにさらされており、ブルート・フォース(総当たり攻撃)の可能性がある。また、ツイスト・セキュリティ攻撃の影響を受けやすいが、それらから保護する方法もある。

量子コンピューティング

量子コンピューティングは、暗号化手法を大きく変えようとしている。RSAやECCのような従来のアルゴリズムは量子攻撃に弱くなるため、組織は新しい暗号化技術に切り替えることが不可欠になる。幸いなことに、すでにいくつかの新しいアルゴリズムが開発されている。

NISTは、現在のポスト量子暗号アルゴリズムを評価し、ML-KEM、CRYSTALS-Dilithium、SPHINCS+、FALCONの4つの効果的なオプションを選択した。これらの進歩と新しい標準について常に情報を得ることは、組織が前進する上で極めて重要である。

-

PositiveSSL DV シングルサイト

ベンダー:Sectigo CA通常価格 より¥7,600 JPY通常価格 -

Trustico® DV シングルサイト

ベンダー:Trustico CA通常価格 より¥7,600 JPY通常価格 -

PositiveSSL DV + ワイルドカード

ベンダー:Sectigo CA通常価格 より¥27,800 JPY通常価格 -

Trustico® DV + Wildcard

ベンダー:Trustico CA通常価格 より¥38,600 JPY通常価格 -

Sectigo® DV シングルサイト

ベンダー:Sectigo CA通常価格 より¥10,700 JPY通常価格 -

PositiveSSL DV + マルチドメイン

ベンダー:Sectigo CA通常価格 より¥15,400 JPY通常価格¥0 JPY販売価格 より¥15,400 JPY

競合他社の価格に合わせる

Trustico®は、お客様のビジネスを失いたくありません。もしお客様がより安い価格を見つけた場合、他で見つけた価格と同額にすることで、Trustico®のお客様としてお迎えいたします。

Trustico® ブログ記事

-

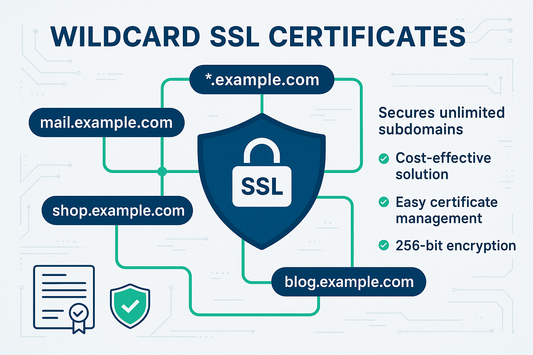

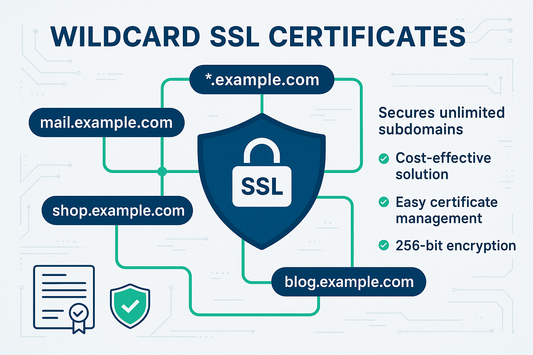

ワイルドカードSSL証明書のすべて

SSL 証明書をそれぞれ個別に購入することは、混乱を招き、費用もかさみます。そこで、Wildcard SSL 証明書の出番です。Wildcard SSL 証明書を利用することで、サイトの安全性と信頼性を維持しながら、時間、費用、頭痛の種をいかに節約できるかをご覧ください。

ワイルドカードSSL証明書のすべて

SSL 証明書をそれぞれ個別に購入することは、混乱を招き、費用もかさみます。そこで、Wildcard SSL 証明書の出番です。Wildcard SSL 証明書を利用することで、サイトの安全性と信頼性を維持しながら、時間、費用、頭痛の種をいかに節約できるかをご覧ください。

-

ランキングと信頼を高める - SSL証明書の重要性

key SEOの一環として、ウェブサイトのセキュリティ、特にSSL 証明書を使用することが挙げられます。SSL 証明書は、ブラウザとウェブサイト間のデータを暗号化することで、ユーザーを保護します。このセキュリティは、SEOランキングにも影響します。

ランキングと信頼を高める - SSL証明書の重要性

key SEOの一環として、ウェブサイトのセキュリティ、特にSSL 証明書を使用することが挙げられます。SSL 証明書は、ブラウザとウェブサイト間のデータを暗号化することで、ユーザーを保護します。このセキュリティは、SEOランキングにも影響します。

-

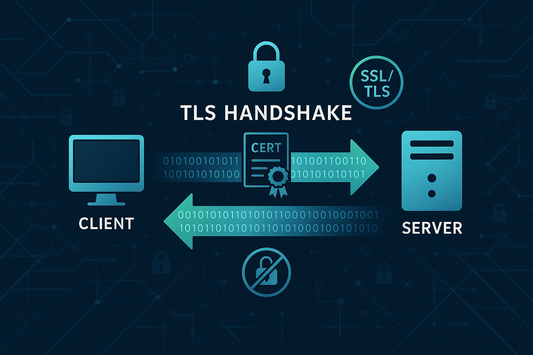

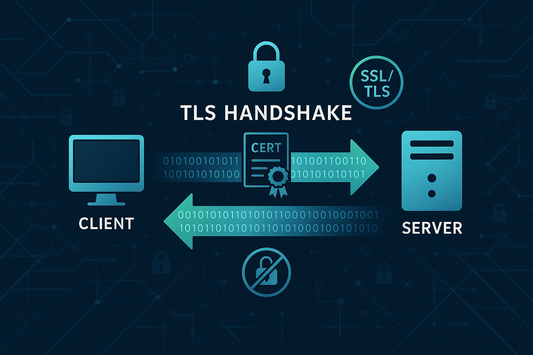

SSL/TLSハンドシェイク・プロセスの理解

SSL/TLS ハンドシェイクは、セキュアな接続を確立する際の、クライアントとサーバー間の最初のネゴシエーションフェーズを表す。SSL/TLS ハンドシェイクは、いくつかの異なるフェーズから構成され、それぞれがセキュアな通信を確立するための特定の目的を果たす。

SSL/TLSハンドシェイク・プロセスの理解

SSL/TLS ハンドシェイクは、セキュアな接続を確立する際の、クライアントとサーバー間の最初のネゴシエーションフェーズを表す。SSL/TLS ハンドシェイクは、いくつかの異なるフェーズから構成され、それぞれがセキュアな通信を確立するための特定の目的を果たす。