連鎖したルートSSL証明書

SSLを使ってウェブサイトに接続する場合、訪問者のウェブブラウザは、どの認証局(CA)が実際のSSL証明書を発行したかに基づいて、SSL証明書を信頼するかどうかを決定します。これを決定するために、ブラウザは信頼できる認証局(CA)の内部リストを調べます。これらはブラウザベンダー(Microsoft、Netscape、Mozillaなど)によってブラウザに追加されます。

技術情報サポート

ほとんどのSSL証明書は、独自の信頼されたルートCA証明書を所有し、使用している認証局(CA)によって発行されます。弊社では、信頼できる認証局(CA)のSSL証明書のみを発行しています。これは、ブラウザベンダーによってすでにブラウザに追加されており、高い信頼性があるとみなされていることを意味します。最新のSSL証明書(EV SSL証明書など)の中には、連鎖証明書を含むものもありますが、当社では、認証局(CA)が連鎖証明書に関連するルート証明書を所有している場合にのみ、連鎖証明書を提供します。

劣悪な SSL 証明書を発行する会社がある。

認証局(CA)の中には、信頼されるルート CA 証明書をブラウザに表示しない、あるいは、認証局(CA)が所有するルートを使用せず、SSL 証明書が信頼されるために Chained Root を使用するものがあります。基本的に、Trusted Root CA 証明書を持つ認証局(CA)は、ブラウザの Trusted Root CA の認識を継承する Chained 証明書を発行します。これらのSSL証明書はChained Root SSL証明書と呼ばれ、SSL証明書発行者が所有することがあります。

直接的な関係は安定と信頼の証

認証局(CA)が既にブラウザに搭載されている独自のTrusted Root CA証明書を所有し、使用しているということは、その認証局がブラウザベンダー(Microsoft、Mozilla、Netscapeなど)とTrusted Root CA証明書を搭載するための長期的な関係を持ち、安定しており、信頼できる組織であることを示すものです。このため、このような認証局は、ブラウザベンダーと直接的な関係を持たず、SSL 証明書の発行に独自のルート証明書を使用しない Chained Root SSL 証明書プロバイダよりも、信頼性が高く、安定しているとみなされます。

独自のルート証明書を持ち、使用している認証局(CA)は、ブラウザでリストを表示することで確認できます。ブラウザベンダーと直接関係のないベンダーのSSL Certificateの使用はお勧めしません。

-

PositiveSSL DV シングルサイト

ベンダー:Sectigo CA通常価格 より¥7,600 JPY通常価格 -

Trustico® DV シングルサイト

ベンダー:Trustico CA通常価格 より¥7,600 JPY通常価格 -

PositiveSSL DV + ワイルドカード

ベンダー:Sectigo CA通常価格 より¥27,600 JPY通常価格 -

Trustico® DV + Wildcard

ベンダー:Trustico CA通常価格 より¥38,400 JPY通常価格 -

Sectigo® DV シングルサイト

ベンダー:Sectigo CA通常価格 より¥10,700 JPY通常価格 -

PositiveSSL DV + マルチドメイン

ベンダー:Sectigo CA通常価格 より¥15,300 JPY通常価格¥0 JPY販売価格 より¥15,300 JPY

競合他社の価格に合わせる

Trustico®は、お客様のビジネスを失いたくありません。もしお客様がより安い価格を見つけた場合、他で見つけた価格と同額にすることで、Trustico®のお客様としてお迎えいたします。

Trustico® ブログ記事

-

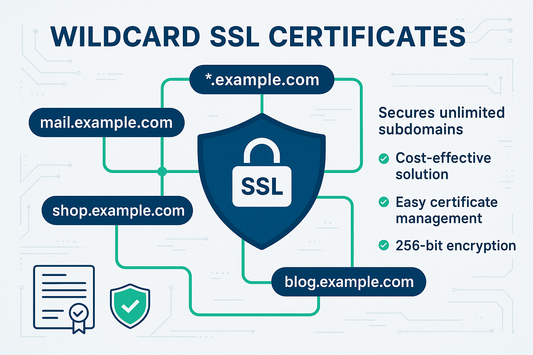

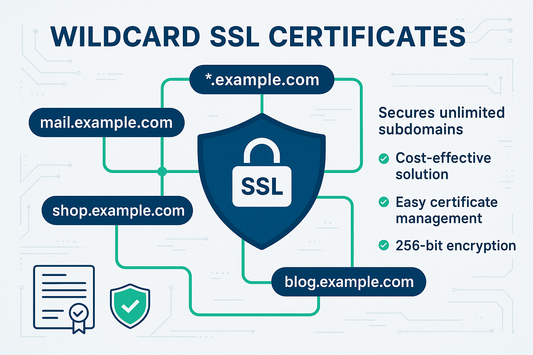

ワイルドカードSSL証明書のすべて

SSL 証明書をそれぞれ個別に購入することは、混乱を招き、費用もかさみます。そこで、Wildcard SSL 証明書の出番です。Wildcard SSL 証明書を利用することで、サイトの安全性と信頼性を維持しながら、時間、費用、頭痛の種をいかに節約できるかをご覧ください。

ワイルドカードSSL証明書のすべて

SSL 証明書をそれぞれ個別に購入することは、混乱を招き、費用もかさみます。そこで、Wildcard SSL 証明書の出番です。Wildcard SSL 証明書を利用することで、サイトの安全性と信頼性を維持しながら、時間、費用、頭痛の種をいかに節約できるかをご覧ください。

-

ランキングと信頼を高める - SSL証明書の重要性

key SEOの一環として、ウェブサイトのセキュリティ、特にSSL 証明書を使用することが挙げられます。SSL 証明書は、ブラウザとウェブサイト間のデータを暗号化することで、ユーザーを保護します。このセキュリティは、SEOランキングにも影響します。

ランキングと信頼を高める - SSL証明書の重要性

key SEOの一環として、ウェブサイトのセキュリティ、特にSSL 証明書を使用することが挙げられます。SSL 証明書は、ブラウザとウェブサイト間のデータを暗号化することで、ユーザーを保護します。このセキュリティは、SEOランキングにも影響します。

-

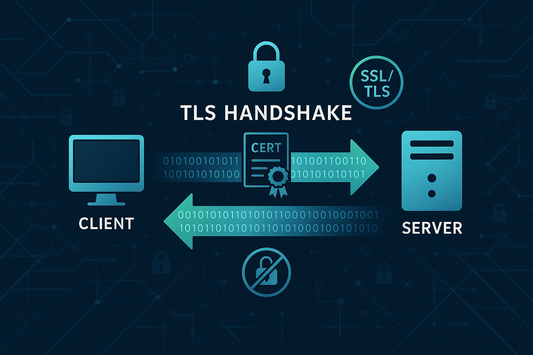

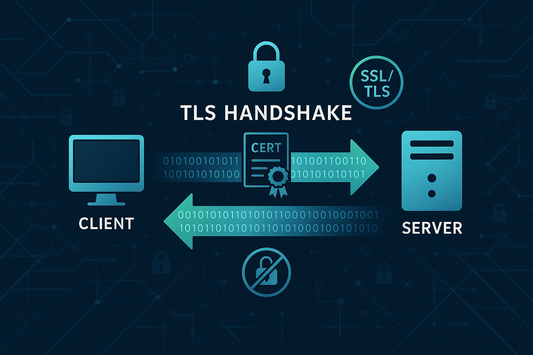

SSL/TLSハンドシェイク・プロセスの理解

SSL/TLS ハンドシェイクは、セキュアな接続を確立する際の、クライアントとサーバー間の最初のネゴシエーションフェーズを表す。SSL/TLS ハンドシェイクは、いくつかの異なるフェーズから構成され、それぞれがセキュアな通信を確立するための特定の目的を果たす。

SSL/TLSハンドシェイク・プロセスの理解

SSL/TLS ハンドシェイクは、セキュアな接続を確立する際の、クライアントとサーバー間の最初のネゴシエーションフェーズを表す。SSL/TLS ハンドシェイクは、いくつかの異なるフェーズから構成され、それぞれがセキュアな通信を確立するための特定の目的を果たす。